اخبار تکنولوژی 7

معرفی تکنولوژیاخبار تکنولوژی 7

معرفی تکنولوژیدرایو شبکه از خط فرمان

اشتراکگذاری پوشهها میان چند رایانه در سیستمعامل ویندوز بسیار ساده است و میتوانید به کمک قابلیت Map Network Drive پوشههای اشتراکگذاری شده را بهصورت درایوهایی در فهرست درایوهای رایانه خود ایجاد کرده و به آنها دسترسی داشته باشید.

ایجاد این درایوهای شبکهای با استفاده از محیط گرافیکی ویندوز چندان کار پیچیدهای نیست، اما اگر بهصورت حرفهای با خط فرمان (Command Prompt) سر و کار دارید و ترجیح میدهید ایجاد این درایوهای شبکهای را نیز توسط خط فرمان در کوتاهترین زمان اجرا کنید، میتوانید از روشهای مختلفی که در ادامه معرفی میکنیم، کمک بگیرید:

پیش از هر چیز به منوی استارت مراجعه کرده و عبارت CMD را تایپ کنید. در ادامه روی نتیجه یافت شده با عنوان Command Prompt کلیک راست کرده و گزینه Run as Administrator را انتخاب کنید تا خط فرمان با مجوز دسترسی مدیر سیستم اجرا شود.

سادهترین فرمان برای ایجاد درایو تحت شبکه بهصورت زیر است:

net use DRIVE: PATH

در این فرمان بهجای کلمه DRIVE باید نام درایو موردنظر و بهجای PATH نیز مسیر پوشه در شبکه را وارد کنید. بهعنوان مثال چنانچه نام درایو را G در نظر بگیرید و پوشه اشتراکگذاری شده در رایانهای با نام beytoote بوده و نام پوشه نیز beyt باشد فرمان به شکل زیر خواهد بود:

net use G: ||beytoote|beyt

حذف درایوهای شبکه:

برای حذف یک درایو شبکهای کافیست این فرمان را استفاده کنید:

net use DRIVE: /delete

در این فرمان نیز عبارت DRIVE باید به نام درایو موردنظر (مثلا G) تغییر کند.

همچنین در صورتیکه بخواهید همه درایوهای شبکهای را از روی یک رایانه حذف کنید کافیست فارغ از نام درایوهای مختلف، از فرمان زیر کمک بگیرید:

net use * /delete

نکته : چنانچه برای دسترسی به پوشه در شبکه نیازمند وارد کردن اطلاعات هویتی هستید، برای آنکه در هر بار ورود به درایو مربوطه نیازی به انجام این کار نباشد میتوانید با استفاده از فرمان زیر، اطلاعات هویتی را نیز به همراه ایجاد درایو به ثبت برسانید:

|net use G: ||beytoote|beyt

user:jjo beytoote

در این فرمان، نام کاربری jjo و رمز عبور beytoote به ثبت رسیده است.

چگونه میتوان روتکیتها را حذف کرد؟

نزدیک به بیست سال است که روت کیتها، این گونههای مخرب ایجاد شده اند و به مجرمان اجازه دسترسی و سرقت داده های قربانیان را می دهند. به طور کلی روت کیتها ابزارهای مخربی هستند که برای پنهان شدن در کامپیوترهای آلوده شده طراحی شدهاند و به مجرمان اجازه می دهد که بتوانند سیستم را از راه دور مدیریت کنند. برای اطلاعات بیشتر در مورد روت کیت ها و طریقه مقابله با آن ها این مقاله را مطالعه بفرمایید.

روتکیتها چه هستند؟

روتکیتها گونهای از بدافزارها هستند که برای آلوده کردن یک کامپیوتر مورد استفاده قرار می گیرند و به مهاجم اجازه میدهند تا مجموعهای از ابزارها که به آنها امکان دسترسی از راه دور را میدهد نصب کنند. این بدافزار عمدتا در اعماق سیستم قربانیان پنهان می شود و به گونه ای طراحی میشود که مقابل راهکارهای امنیتی و برنامه ای ضدتروجان، جان سالم به در برد.

یک روت کیت ممکن است حاوی چندین ابزار مخرب همانند کی لاگر، سرقت برنده پسوردها، ماژولی برای سرقت کارت های اعتباری یا اطلاعات بانکی و البته یک ربات برای انجام حملات DDOS یا غیر فعال کننده عملکردهای نرم افزارهای امنیتی باشد!

روت کیت ها عموما از درب پشتی اقدام به حمله می کنند تا بتوانند هر زمان که مایل بودند از راه دور به هر قسمت خاص از دستگاه آلوده قربانی اتصال برقرار کنند. برخی از نمونه های روت کیت مبتنی بر ویندوز TDSS, ZeroAccess, Alureon and Necurs بودند.

گونههای روت کیت

روتکیتها به دو دسته تقسیم می شوند که عبارتند از user-mode و kernel-mode. روت کیتهای User-mode برای اجرا در قسمت سیستم عامل کامپیوتر به عنوان برنامه های کاربردی طراحی شده اند. آنها رفتار مخرب خود را با ربودن فرایند برنامه های در حال اجرا بر روی سیستم و یا نوشتن حافظهای که برنامه از آن استفاده میکند، اجرا میکنند.

این مورد شایع تر از نوع دوم است. اما روت کیت مدل Kernel-mode در پایین ترین سطح سیستم عامل اجرا میشود و مجموعهای از قدرتمندترین امتیازات به مهاجم داده میشود. پس از نصب یک روت کیت Kernel-mode مهاجم کنترل کاملی از سیستم را به دست می گیرد و میتواند هر اقدامی را که خود انتخاب کند را انجام دهد.

روتکیت های Kernel-mode اغلب پیچیده تر از روت کیتهای user-mode هستند و به همین دلیل است که کمتر رایج هستند. شناسایی روت کیت مدل دوم به مراتب سخت تر و حذف آن دشوارتر است.

روتکیتها گونههای دیگری همانند bootkits دارند که برای تغییر دادن boot loader مورد استفاده قرار می گیرند. بوت کیتها در پایین ترین سطح قبل از لود شدن سیستم عامل، اجرا می شوند. در چند سال اخیر گونه هایی از روت کیتهای تلفن همراه برای حمله به گوشی های هوشمند به ویژه دستگاههای اندرویدی ایجاد شدهاند. این روت کیت ها اغلب با یک برنامه مخرب از یک فروشگاه نرم افزاری یا شخص ثالث دانلود شده اند.

شیوه آلودگی

روت کیتها با روشهای مختلفی بر روی سیستمها نصب میشوند اما شایع ترین آنها ویروسهایی است که از طریق اکسپلویت یک آسیب پذیری در سیستم عامل یا یک برنامه ی کاربردی در کامپیوتر اجرا می شوند. مجرمان آسیب پذیری های شناخته و ناشناخته را در سیستم عامل و برنامه های کاربردی مورد هدف قرار می دهند و با استفاده از کدهای اکسپلویت تلاش می کنند تا به جایگاه بالاتری در دستگاه قربانی پیدا کنند.

سپس آنها روت کیت را نصب می کنند و از راه دور به سیستم دسترسی پیدا می کنند. کد اکسپلویت شده برای یک اسیب پذیری خاص می تواند بر روی یک وب سایت قانونی که دچار الودگی شده است، میزبانی کند. آلودگی دیگر توسط روت کیتها می تواند از طریق درایوهای USB باشد.

ممکن است مجرمان درایوهای USB را با روت کیتهایی که بر روی آن ها نصب شده اند در مکان هایی همانند کافی شاپ ها، جاهای عمومی و مکان های کنفرانس قرار دهند که قربانیان آن ها را بردارند. در برخی موارد ممکن است نصب یک روت کیت وابسته به آسیب پذیری های امنیتی نباشد و ممکن است به عنوان بخشی از یک نرم افزار قانونی یا از طریق USB وارد شود.

حذف روتکیت ها

تشخیص حضور یک روت کیت در سیستم می تواند کاری دشوار باشد زیرا که این بدافزار به منظور پنهان شدن و عدم تشخیص طراحی شده است. اما با این حال راههای زیادی برای جستجوی انواع شناخته و ناشناخته روت کیتها از طریق روش های مختلفی مثل امضاها یا رویکردهای رفتاری در شناسایی روت کیت ها و یا جستحوی الگوهای شناختی وجود دارد.

منبع:

https://www.beytoote.com/computer/sundries-web/remove-rootkits1-malware.html

پس از هک شدن چکار کنیم؟

به نظر میرسد این روزها که خبرهای بسیاری از گوشه و کنار جهان درباره هک شدن حساب های شخصی و اینترنتی و حملات سایبری به کاربران به گوش میرسد، بدیهی است اطلاع یافتن از اینکه پس از هک باید چه اقداماتی را انجام بدهیم، کمک به سزایی به ما خواهد کرد.

هیچ اتفاقی در فضای مجازی ناگوارتر از این نیست که متوجه شوید مورد حمله و نفوذ هکرها قرار گرفتهاید و در آن لحظه تنها به تمام اطلاعات شخصی و محرمانه خود نظیر رمز حسابهای بانکی، تصاویر و عکسهای خصوصی، مدارک و فایلهای ذخیره شده خود فکر می کنید که چه بلایی بر سرشان خواهد آمد.

با اینکه حفظ و بازگرداندن اطلاعات از دست رفته و یا لو رفته تقریبا غیرممکن است ولی با این حال در زیر به اقدامات و نکات کوچکی اشاره خواهیم کرد که میتواند از دوباره رخ دادن این گونه اتفاقات پیشگیری کند:

از خودتان بپرسید چرا و چگونه هک شدم؟

با اینکه با پرسیدن این سوال از خودتان نمیتوانید چیزی را برگردانید، ولی با این حال این سوال میتواند هشداری ذهنی ایجاد کند تا در مواقع دیگر از سهلانگاریها و عواقب آن پیشگیری کند.

تمامی گذرواژههای خود (Passwords) را تغییر دهید

نخستین گام پس از آن که متوجه شدید مورد حمله هکرها و مجرمان اینترنتی قرار گرفتهاید، آن است که گذرواژه تمامی اکانتها و حسابهای کاربری اینترنتی و غیراینترنتی خود را تغییر بدهید. کاربران میتوانند با استفاده از ترفندهایی امنیت گذرواژههای خود را ارتقاء داده و بالاتر ببرند تا بدین ترتیب هکرها براحتی نتوانند گذرواژه آنان را حدس بزنند. پیشنهاد میشود هر شش ماه یکبار گذرواژه و پسوردهای کارتهای اعتباری بانکی و اینترنتی خود را تغییر دهید.

سیستم رایانه و گوشی هوشمند خود را بهروزرسانی و اسکن کنید

قدم بعدی آن است که سیستم عامل رایانه و یا گوشی هوشمند خود را به سرعت بهروزرسانی کرده و اسکن کنید تا در صورت وجود هرگونه ویروس یا فایل آلوده بهزودی شناسایی شده و از بین بروند.

هک شدن حساب های شخصی و اینترنتی

حسابهای کاربری یا اکانتهای خود را احیا کنید

در صورتی که شما از سرویسهای گوگل، اپل، فیسبوک، توییتر و مایکروسافت استفاده میکنید، می توانید اکانتهای خود را دوباره احیا و بازیابی کنید. این سرویسها ابزارهایی را به کاربرانشان ارائه می دهند تا در صورت از دست دادن اطلاعات، دوباره بتوانند آنها را احیا کنند.

بدانید پای پول و یا منافع دیگری در میان بوده است

همیشه پای پول و یا منافع پر اهمیت در میان است. بعنوان مثال، شما درنظر بگیرید بعد از مراجعه به بانک و دریافت پول هنگفتی، آن را در جیب شلوار و یا کیف پولتان گذاشتهاید و راهی خیابان می شوید. وقتی که دزدان و سارقان به شما حمله می کنند، تنها دلیلی که در ذهنتان می آید، پولی است که با خود به همراه دارید. پس می توان انتظار داشت مجرمان اینترنتی نیز همواره بدنبال پول و یا منافع بزرگ دیگری هستند و بدین منظور هم به حساب های کاربری شما حمله می کنند.

نرم افزارهای آنتی ویروس سیستم خود را بهروزرسانی کنید

یکی دیگر از اقدامات بدیهی کاربران، بهروزرسانی نرمافزارهای آنتی ویروس سیستم عامل رایانه و یا گوشی هوشمند است. برخی از کاربران تصور میکنند تنها با یک بار نصب کردن این گونه نرم افزارها، برای همیشه از حملات سایبری، ویروسی و بدافزارها در امان خواهند ماند. این در حالیست که کاربران باید برای حفظ و ارتقای امنیت اطلاعات خود، همواره آنتی ویروسهای معتبر و اصل نصب شده خود را بهروزرسانی کنند.

استفاده هرگونه سیستم دیگری از اکانتهای خود را پایان دهید

شما میتوانید در صورت هک شدن یک دستگاه، قابلیت دسترسی به اکانتها و حساب های کاربری خود را از تمامی دستگاههای دیگر پایان بخشیده و terminate کنید. بسیاری از سرویسها و پیام رسانها نظیر تلگرام این قابلیت را دارند.

در صفحات مجازی و اینترنتی خود اعلام کنید که هک شدهاید

و در آخر، کاربران به منظور جلوگیری از ایجاد سوءتفاهم و عواقب احتمالی، در صفحات اجتماعی خود، دیگران را از هک شدن حسابهای شخصی خود مطلع کنند تا در صورت افشاگری و لو رفتن تصاویر و اطلاعات شخصی در فضای مجازی، از مشکلات احتمالی پیش گیری شود.

خاموش کردن وای فای کامپیوتر وقتی که به اترنت متصل هستیم

بسیاری از ما هنگامی که در خانه هستیم به اترنت و هنگامی که در جایی دیگر هستیم به وایفای متصل میشویم. اما وایفای خیلی زود باتری را مصرف میکند پس بهتر است وقتی که به آن نیاز نداریم آن را خاموش کنیم.

اما مشکل کجاست؟ وقتی که به کابل اترنت متصل هستیم ویندوز به صورت خودکار اتصال وایفای را قطع نمیکند و شما باید به صورت دستی این کار را انجام دهید. مگر این که از این روشی که ما به شما یاد میدهیم استفاده کنید. این روش آنقدر ساده است که حتی اگر چیزی از تکنولوژی ندانید هم میتوانید آن را انجام دهید.

قطع کردن وایفای وقتی که به اترنت متصل هستید

باید یک تغییر کوچک در تنظیمات آداپتور شبکه خود به وجود آورید. اما پیش از این که شروع کنید مطمئن شوید که به اینترنت وایفای متصل هستید.

1- آیکون System Tray را یافته و روی Open Network and Sharing Center کلیک کنید. شما همچنین میتوانید ncpa.cpl را در کادر Run تایپ کرده و اتصالات شبکه خود را بیابید.

خاموش کردن وای فای کامپیوتردر زمان خاص

2- روی آیکون آداپتور برای یافتن اتصالات وایفای متصل کلیک کنید. روی Properties کلیک کنید.

خاموش کردن وای فای کامپیوتر

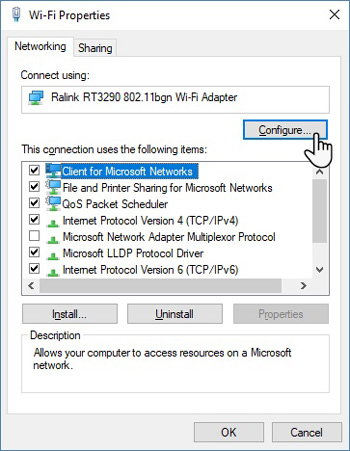

3- در کادر Wi-Fi Properties تب Network را انتخاب کرده و روی دکمهی Configure کلیک کنید.

خاموش کردن وای فای کامپیوتر وقتی که به اترنت متصل هستیم

4- در پنجرهی جدید به تب Advanced بروید. میتوانید همهی Wireless Adapter Properties

ها را ببینید. گزینهی Disable Upon Wired Connect را انتخاب کنید. سپس روی Enabled کلیک کنید.

5- روی OK کلیک کنید.

لازم به ذکر است که ورودی " Disable Upon Wired Connect" مربوط به آداپتور شبکهی وایرلس میشود و اگر آداپتور آن را پشتیبانی نکند نمیتوانید گزینهی آن را ببینید.

راههای دیگری نیز برای انجام این کار، مانند سوئیچ خودکار وایفای و یا ابزارهای شخص ثالثی مثل BridgeChecker و Wireless AutoSwitch وجود دارند.